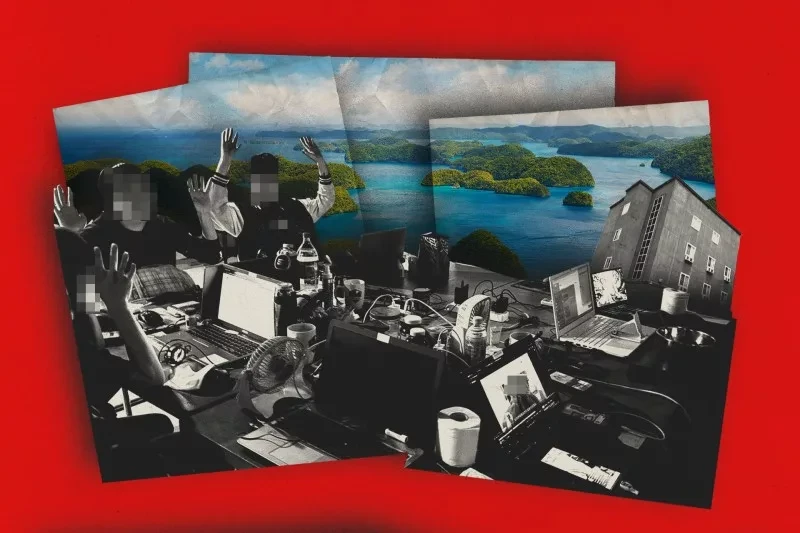

Новые данные раскрывают механизмы работы двух предполагаемых мошеннических центров в Палау, небольшом островном государстве в Тихом океане. Эти документы подчеркивают, как местная элита и неэффективные законы способствуют развитию кибермошенничества даже в самых удаленных уголках мира, сообщает occrp.org.

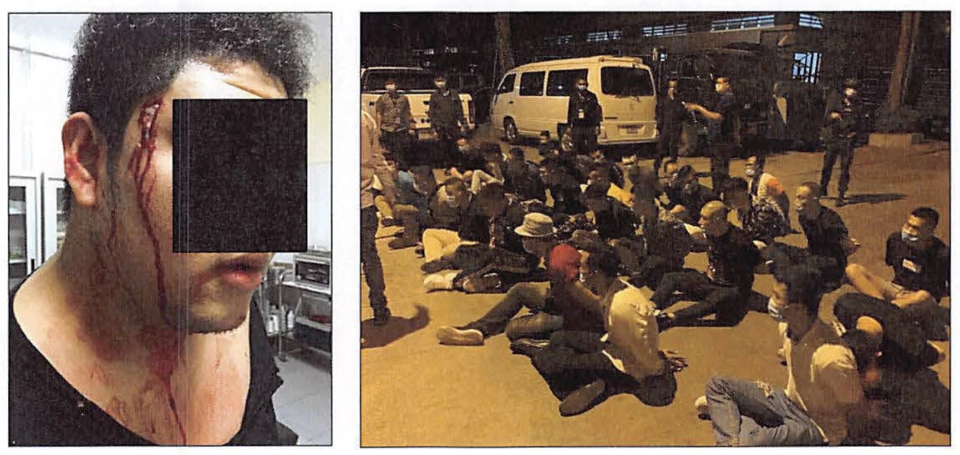

В январе полиция провела рейд в отеле Cocoro в Короре, главном городе страны, и обнаружила ситуацию, сильно отличающуюся от привычного образа Палау как райского уголка.

Такое положение дел становится тревожной нормой в Азиатско-Тихоокеанском регионе.

В результате операции были выявлены явные признаки функционирования центра онлайн-мошенничества, который подпитывает жестокую индустрию кибермошенничества в Азии, в основном управляемую китайскими криминальными группировками.

Эти центры часто используют жертв, включая торговлю людьми и насильственных работников, которые обманывают людей в интернете через комбинацию романтических схем, азартных игр и инвестиционных проектов. По данным оценок, ежегодно жертвы теряют более 60 миллиардов долларов. Эти мошеннические схемы известны как «забой свиней», что подразумевает процесс, при котором мошенники сначала завоевывают доверие своих жертв, а затем крадут их деньги.

Кибермошенничество, сосредоточенное в Юго-Восточной Азии, стало настолько серьезной проблемой, что в середине октября Соединенные Штаты и Великобритания ввели санкции против предполагаемых мошенников и провели рекордное изъятие биткоинов на сумму 15 миллиардов долларов, связанных с Чен Чжи, генеральным директором Prince Group, уроженцем Китая, которого США признали транснациональным преступным синдикатом. Prince Group отвергла эти обвинения, назвав их бездоказательными.

На телефоне Чэнь Чжи были обнаружены изображения, предположительно демонстрирующие злоупотребления со стороны сотрудников мошеннических центров Prince Group.

Хотя новые санкции в основном касались Камбоджи, они затронули и семерых лиц, связанных с инвестиционным проектом в Палау, что указывает на то, что это островное государство стало центром преступной деятельности.

Документы, полученные OCCRP, предоставляют детальную информацию о работе в отеле Cocoro и аналогичной операции, выявленной в другом отеле, Beluu Sea View Resort. Они содержат отчеты о расследованиях, проведенных агентством безопасности Палау, результаты цифровой криминалистики и внутренние файлы мошенников.

В результате расследования была раскрыта сложная бизнес-модель, согласно которой около двадцати сотрудников из Китая и Вьетнама, некоторые из которых, по всей видимости, работали в условиях принуждения, использовали заранее подготовленные сценарии для привлечения жертв через китайские азартные сайты. Джея Хантера Энсона, эксперта по кибербезопасности Министерства финансов Палау, сообщил, что одна из операций приносила не менее 200 000 долларов в месяц, а средства переводились за границу с использованием криптовалюты.

Несмотря на эти данные, неясно, ведут ли власти активное расследование в отношении этих центров. Запросы к Управлению по координации национальной безопасности Палау, Иммиграционному агентству и Бюро общественной безопасности остались без ответа относительно возможных судебных преследований.

Ансон отметил, что мошеннические схемы на Палау «становятся все более безрассудными», однако ресурсы для их пресечения у островного государства крайне ограничены.

«В стране отсутствуют законы, регулирующие киберпреступность», — добавил он. Несмотря на то что в ходе рейдов были задержаны как минимум 12 рабочих, их просто депортировали, так как отсутствуют юридические возможности для возбуждения уголовных дел.

Существует также проблема местных посредников, которые, по словам Ансона, «используют свое положение для содействия, сокрытия или легализации незаконной деятельности». Один из центров смог оставаться незамеченным на протяжении двух с половиной лет в этом небольшом государстве с населением всего 18 000 человек.

Из материалов дела следует, что многие работники центров, подвергшихся рейдам, имели рабочие визы, спонсированные строительными и IT-компаниями, принадлежащими местной политической и бизнес-элите, включая владельца отеля Cocoro, Вэнса Поликарпа, который ранее входил в совет банковского регулятора Палау. Он не ответил на запросы о комментариях, и в материалах дела нет дополнительных доказательств его причастности к мошенническому сайту.

Аэроснимок Палау.

Как ранее сообщали OCCRP и местные СМИ , это не первый случай, когда видные жители Палау были замешаны в содействии въезду или обустройству иностранцев, впоследствии арестованных в ходе рейдов по борьбе с предполагаемыми мошенническими схемами.

Что нового показали полученные документы?

«Под пристальным наблюдением»

Во время январских рейдов были собраны улики, подтверждающие, что работники подозреваемых центров происходили из Китая, Малайзии и Вьетнама. Некоторым из них присваивались китайские прозвища, такие как «Акула», «Высокий и элегантный» и «Маленький герой».

По данным электронных таблиц с изъятых устройств, 21 человек числился «сотрудником» операции в отеле Cocoro, начиная с 2023 года или ранее.

Отель Cocoro в Кокоре, Палау.

Все они имели рабочие визы, спонсированные компаниями, принадлежащими Поликарпу и бывшему вице-президенту страны Элиасу Камсеку Чину.

В другом центре мошенничества в курортном комплексе Beluu Sea View Resort также были задержаны двое подозреваемых, имевших визы, спонсированные компаниями Поликарпа, согласно документам, полученным OCCRP.

Чин, который, как сообщается, также спонсировал визы восьми граждан Китая, арестованных в ходе предполагаемой мошеннической операции в 2020 году, отвергает любые обвинения, заявляя, что работники, которых он спонсировал, оказались в зоне рейдов, так как в это время находились у друзей в отеле.

«Они не были замешаны в мошенничестве. Они находились в месте, где проводился рейд, но не были мошенниками. Они были там, потому что в этом отеле жили их друзья», — сказал он.

Бывший вице-президент Палау Элиас Камсек Чин.

В отношении Чина не ведется никаких расследований, и ему не предъявлены обвинения.

Специалисты, проводившие криминалистическую экспертизу изъятых устройств, отметили, что персонал отеля Cocoro «тщательно отслеживался» с помощью «сложной системы управления персоналом».

В отчете не указано, кто именно стоит за этой операцией, но упоминались внутренние файлы, которые, как утверждается, указывают на «структурированную транснациональную преступную организацию, действующую под прикрытием различных IT- и строительных компаний». Все компании, указанные как работодатели в отчетах, принадлежали либо Поликарпу, либо Чину, согласно корпоративному реестру Палау.

На запрос о комментариях Чин заявил: «Моим сотрудникам не предъявлялись и не предъявляются обвинения в азартных играх или незаконной деятельности, как вы указали, поэтому я не могу комментировать, поскольку ничего не знаю об этих обвинениях».

В отчете, составленном Управлением национальной безопасности Палау, указывается, что задержанные рабочие, большинство из которых были около 20 лет, «признались, что не покидали здание в течение последних месяцев, а иногда и лет, пока работали там». Эти показания подтверждаются наблюдениями за доставкой еды из китайского ресторана на протяжении восьми месяцев.

Такое изолированное существование характерно для схем «забоя свиней», по словам Эрин Вест, основателя и президента глобальной некоммерческой организации по борьбе с мошенничеством Operation Shamrock.

«То, что людям не разрешают покидать здание месяцами или годами, — это абсурд, — сказала она OCCRP. — Это невероятно долгий срок, в течение которого они застряли, и это очень хорошо согласуется с тем, что мы видим в других местах».

Методы мошенничества с копированием и вставкой

По данным криминалистов, файлы на компьютерах предполагаемых мошенников выявили, что эти центры входят в сеть онлайн-азартных игр, запрещенных в материковом Китае, а также занимаются мошенничеством с криптовалютой.

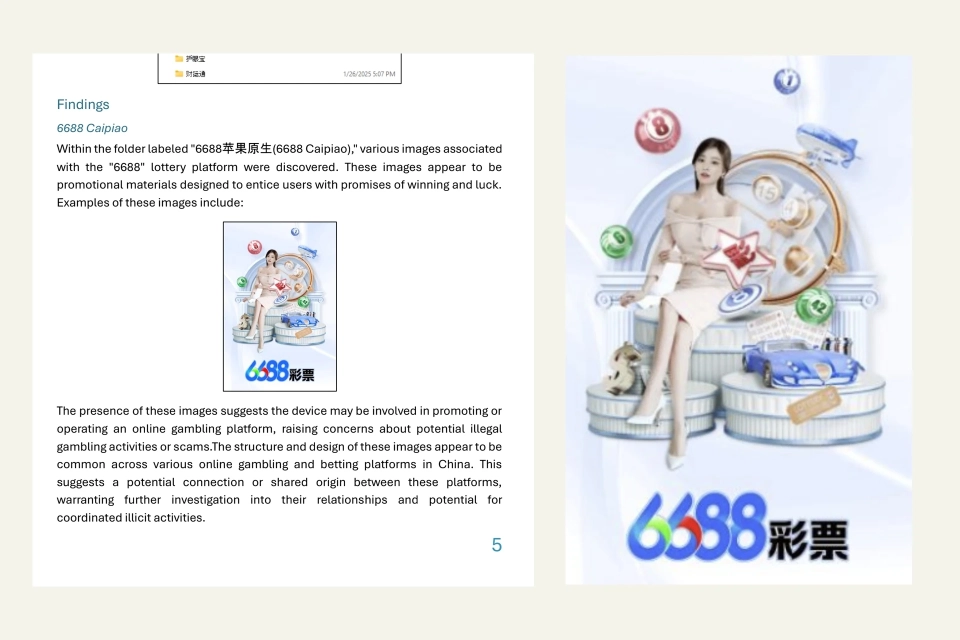

На одном из устройств, изъятых в курортном комплексе Beluu Sea View Resort, были обнаружены файлы и приложения для проведения и продвижения онлайн-лотереи под названием «6688 Caipiao», ориентированной на китайскоязычных клиентов.

Источник: Ciberseguridad 720

Скриншот отчета о судебно-криминалистической экспертизе, на котором показано одно из изображений, связанных с онлайн-лотерейной платформой, обнаруженных на компьютерах, использовавшихся в курортном комплексе Beluu Sea View Resort.

Согласно отчету, подготовленному для правительства Палауа аналитиками частной компании по кибербезопасности, документы содержали инструкции на китайском языке, предписывающие работникам использовать тактику привлечения и психологического манипулирования жертв, а также, возможно, подтасовку результатов ставок.

В одном из таких документов были описаны «два метода обмана клиентов»:

«Предложить привлекательный бонус, а затем изменить условия его получения после того, как клиент внесет деньги».

«Использовать эмоциональные приемы, чтобы манипулировать клиентом и убедить его внести больше денег».

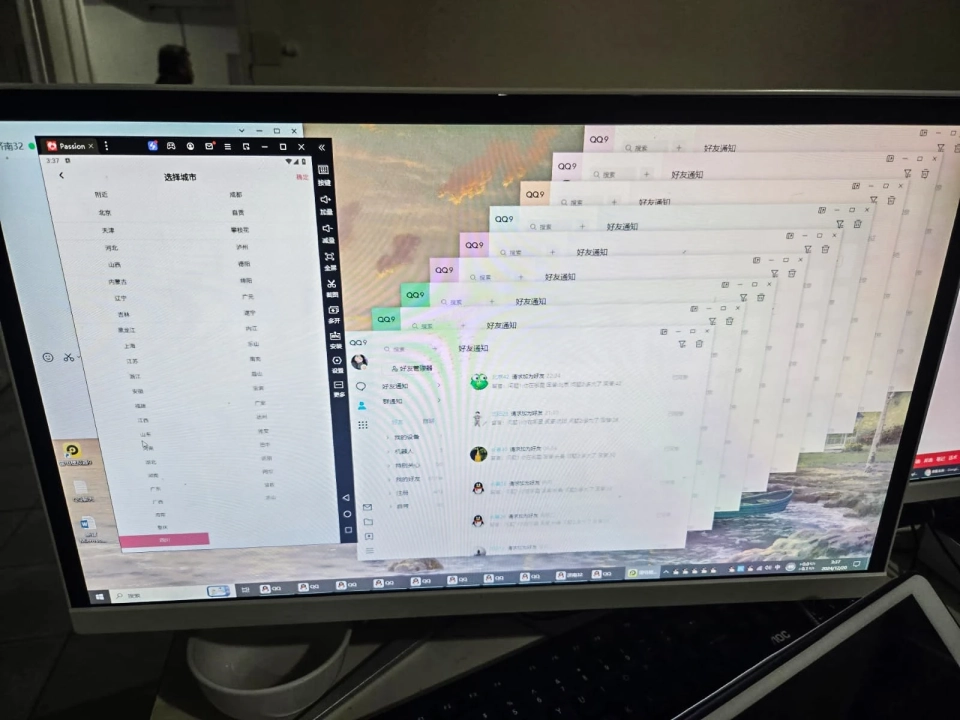

Изображение диалоговых окон на одном из компьютеров, обнаруженных во время одного из рейдов.

Анализ блокчейн-записей также выявил «сложную и скоординированную схему мошенничества с криптовалютой», согласно отчету по киберкриминалистике, подготовленному финансовой разведкой страны. Мошенники якобы вносили ничтожные цифровые токены в кошельки более двух миллионов пользователей популярной платформы криптовалют Tron. Пользователи, стремившиеся обменять токены, лишались конфиденциальной информации и средств на своих счетах.

По словам Ансона, за восемь месяцев эта схема принесла мошенникам из Палау не менее 1,6 миллиона долларов.

Согласно отчету, изъятые файлы из отеля Cocoro, некоторые из которых были зашифрованы и требовали взлома следователями, показывают, что центр использовал подробные инструкции по привлечению жертв к азартным играм на различных веб-сайтах. В отчете не раскрываются имена организаторов операции, но рекомендуется, чтобы власти Палау координировались с международными правоохранительными органами.

По данным OCCRP, мошенники управляли сайтами из бэкэнда, что позволяло им изменять суммы на счетах, предлагать нереальные бонусы и скрывать убытки, чтобы создать у пользователей иллюзию успешной игры.

В заключении отчета говорится, что файлы «ясно указывают на то, что лица, управлявшие этими устройствами, стояли за скоординированной преступной сетью, выдаваемой за онлайн-игорное предприятие».

«Существует обоснованное подозрение, что их деятельность выходила за рамки незаконных азартных игр», — добавляется в сообщении. «Скорее всего, она включала в себя использование вредоносного программного обеспечения, потенциально использующегося для заражения систем жертв, совершения мошенничества и расширения преступной сети посредством несанкционированного доступа».

Джарод Бейкер, соучредитель консалтинговой компании Pacific Economics, которая работает с правительством Палау, заявил, что обе операции имеют аналогичный принцип работы, как и другие мошеннические центры, предположительно управляемые китайской организованной преступностью, раскрытые в последние годы в Палау.

«Незаконные азартные игры, кибермошенничество, отмывание криптовалюты, мошенничество с личными данными и эксплуатация рабочей силы — это общие черты китайских транснациональных преступных групп», — добавил он.

Бейкер отметил, что мошеннические схемы, выявленные в январе, выглядят аналогично схемам, разоблаченным в 2020 году, работники которых также получали визы от бывшего вице-президента Чина.

«Мы видим, что в Палау те же самые посредники привозят этих людей или нанимают их в качестве IT-специалистов для своих компаний. Это те же самые люди, просто они работают под разными названиями компаний», — уточнил он.

Следователи, использовавшие цифровую криминалистику для отслеживания денежных потоков из отеля в Белуу, смогли проследить платежи, отправленные через криптовалютную платформу Tron. OCCRP выяснила, что один из цифровых кошельков, получивших средства, был связан сторонними исследователями с Huione Group, камбоджийским финансовым конгломератом, который недавно попал под санкции США за предполагаемое отмывание доходов от схем «забоя свиней» в Юго-Восточной Азии.

Huione не ответила на запросы о комментариях.

Выход на глобальный рынок

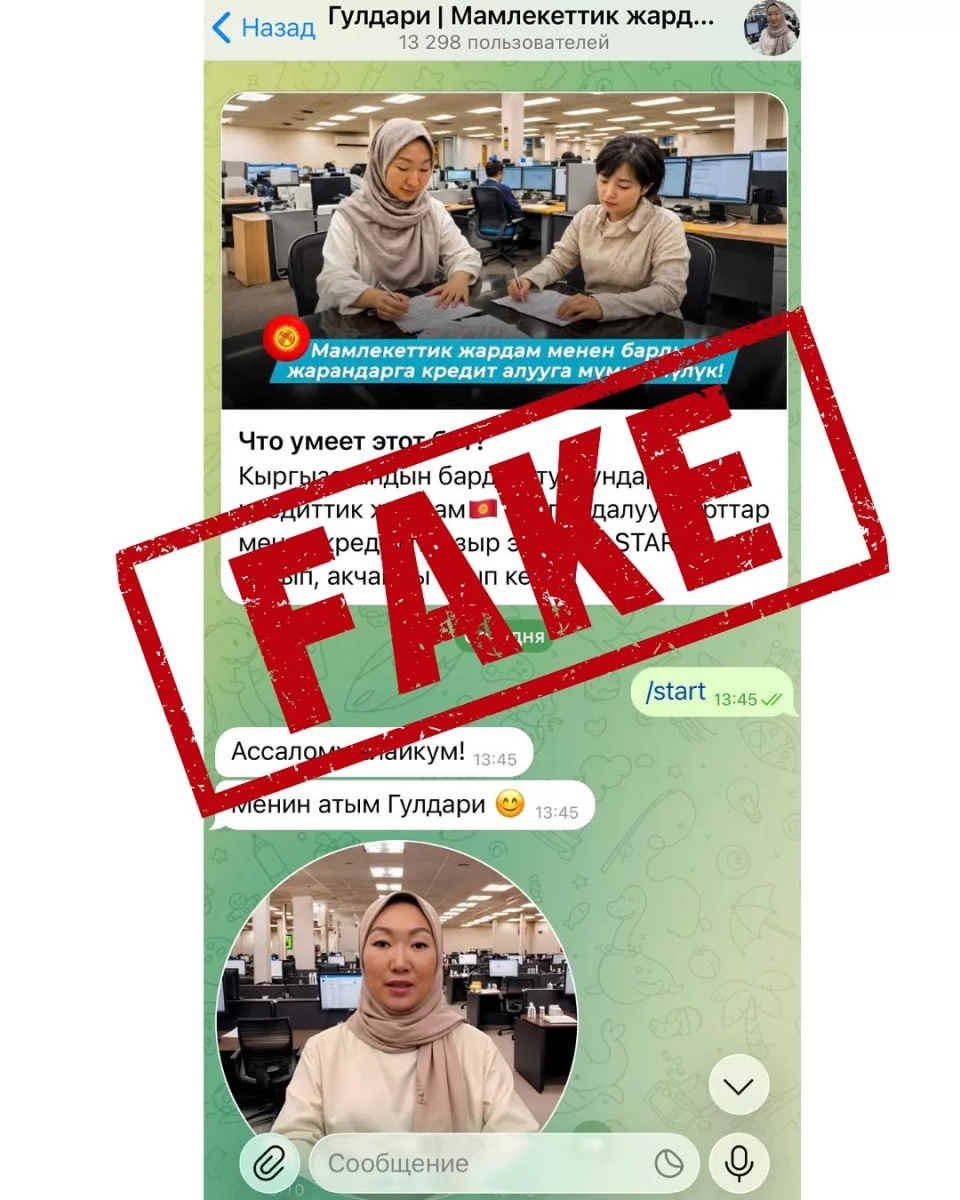

Несмотря на введенные санкции США и Великобритании, а также растущее давление со стороны властей Юго-Восточной Азии, мошеннические центры, работающие по схеме «забоя свиней», продолжают расширять свою деятельность за пределы стран региона.

Источник: Хорхе Сантос/Викимедиа Коммонс

Согласно отчету Управления ООН по наркотикам и преступности, власти обнаружили доказательства существования предполагаемого центра мошенничества в Оэкуссе-Амбено, эксклаве в Восточном Тиморе.

В апрельском докладе Управление ООН по наркотикам и преступности (УНП ООН) описало распространение мошеннических схем по всему миру, отметив, что синдикаты из Восточной и Юго-Восточной Азии выходят за пределы региона на новые рынки, включая Батумии в Грузии.

В сентябре агентство выпустило предупреждение об угрозе, указывающее на то, что организованные преступные группы начали проникать в Восточный Тимор, ссылаясь на августовский рейд, в ходе которого были обнаружены доказательства существования предполагаемого центра мошенничества в отдаленном эксклаве страны Оэкуссе-Амбено.

В отчете также указывалось, что игровая компания, базирующаяся в этом регионе, является частью сети предприятий, связанных с мошенническими операциями в Камбодже и с находящимся под санкциями китайским деятелем организованной преступности Ван Куок Кои, который занимался бизнесом на Палау.

«Движение в Восточный Тимор демонстрирует устойчивость отрасли и ее способность стратегически адаптироваться и при необходимости выходить на новые рынки и в зоны боевых действий», — говорится в отчете.

Из-за ограниченных возможностей правоохранительных органов Палау остается привлекательным местом для организованных преступных группировок.

«В Палау сохраняется и постоянно развивается угроза со стороны организованных мошеннических схем», — сказал Ансон. «Как мы выяснили после рейдов, эти сети в значительной степени зависят от доступа к инсайдерской информации и защиты, чтобы поддерживать хищнические инвестиции и скрывать поток средств».